EC2のEBSを暗号化して、情報漏洩を防止

EC2のストレージには2つのタイプがありますが、今回はEC2のストレージを暗号化して運用することで、万が一の情報漏洩にも備える設定を紹介します。

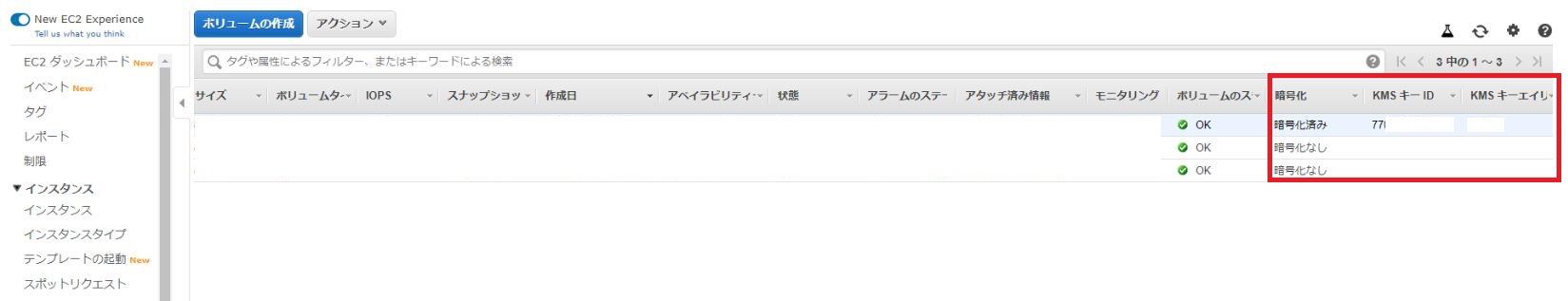

ストレージのタイプは2種類ありますが、今回EBSを暗号化している画像になります。

①EBS(Elastic Block Store)

②インスタンスストア

念のため、EBSとインスタンスストアについて紹介します。

【EBSについて】

・ブロックレベルのストレージで、同一のAZ内のEC2であれば、どのEC2でも利用可能です。複数のEC2が同時に利用することはできないので、一度外して、別のEC2に接続(アタッチ)する設定が必要です。外付けHDD/SDDみたいなもんですね。

・EBSは永続的に利用する設定を行うことで、EC2を削除した時にも永続的に利用可にすることができます。

【インスタンスストアについて】

・インスタンスストアは、一時ストレージです。

EC2を停止/終了すると、インスタンスストアも同時に消えてしまいます。

再起動では、インスタンスストアのデータも保持はされます。

それでは、EBSの暗号化手順についてですが、EBSを暗号化する前にKMSを使って、暗号化するための鍵を作成しておく必要があります。

KMSの設定については、以下の記事を参照ください。

EBSの暗号化設定

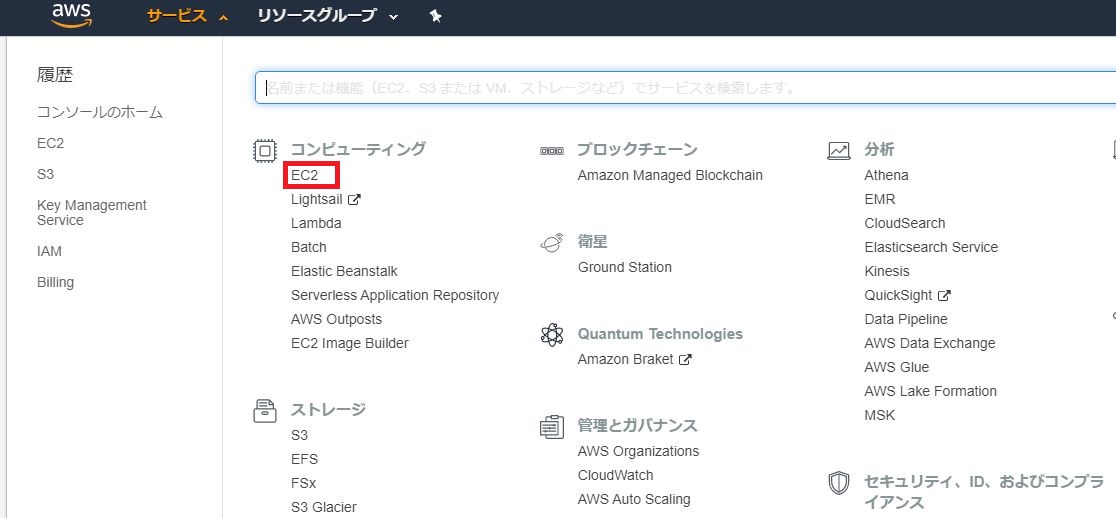

AWSコンソールにログインしたら、サービス一覧の「コンピューティング」の「EC2」を押します。

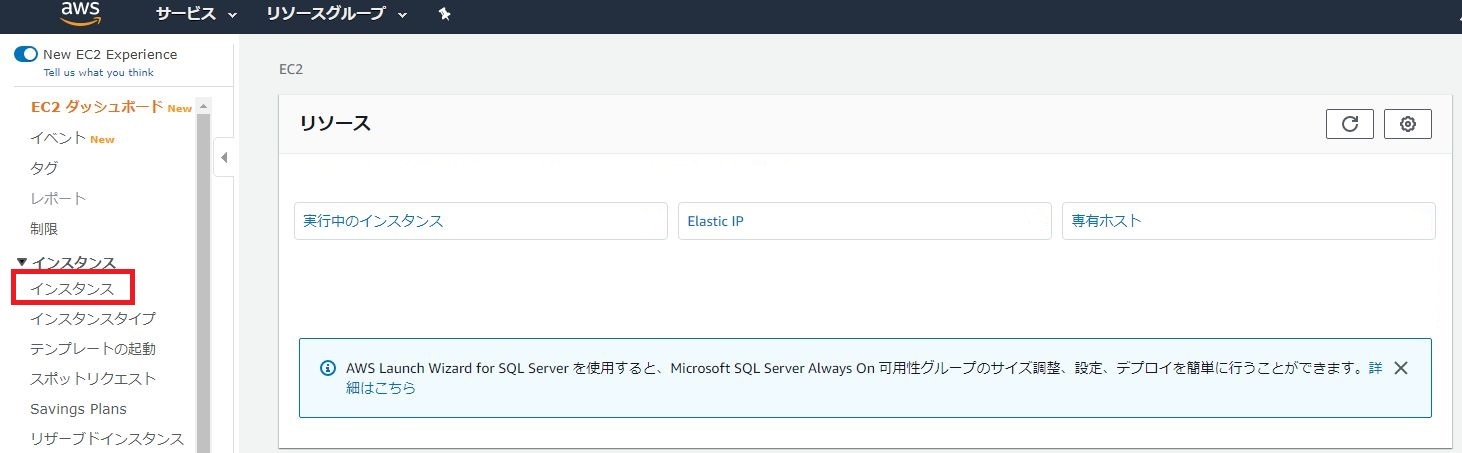

「EC2」を押すと、以下の画面が出てくるので、左側の「インスタンス」を押します。

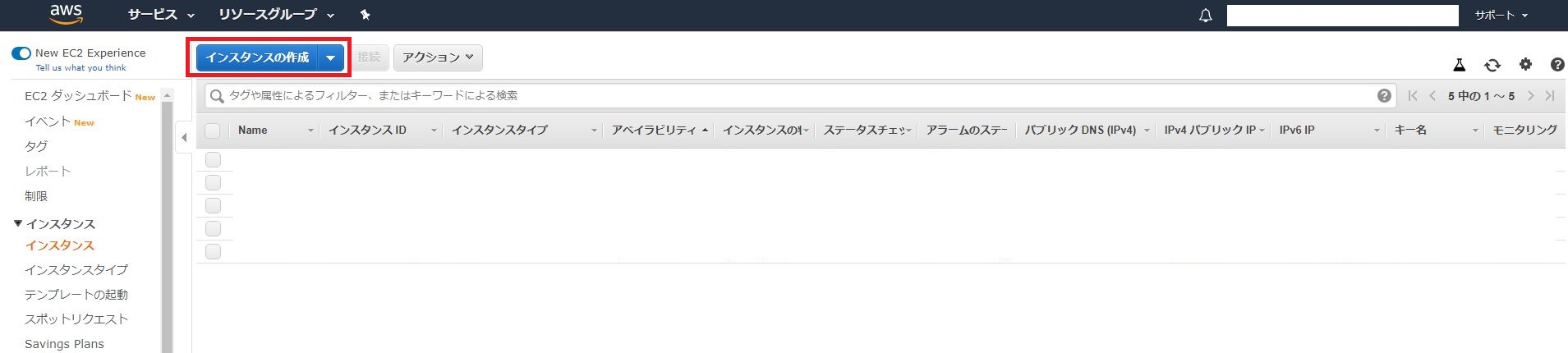

「インスタンス」を押すと、以下の画面が出てくるので、左側の「インスタンスの作成」を押します。

「インスタンスの作成」を押すと、以下の画面が出てくるので、「マシンイメージ(AMI)」を選択してください。

※マシンイメージ(AMI)は、OSの種類の選択になります。

「マシンイメージ(AMI)」を選択すると、以下の画面が出てくるので、「インスタンスタイプ」を選択してください。

※インスタンスタイプは、CPUやメモリの大きさ等の選択になります。

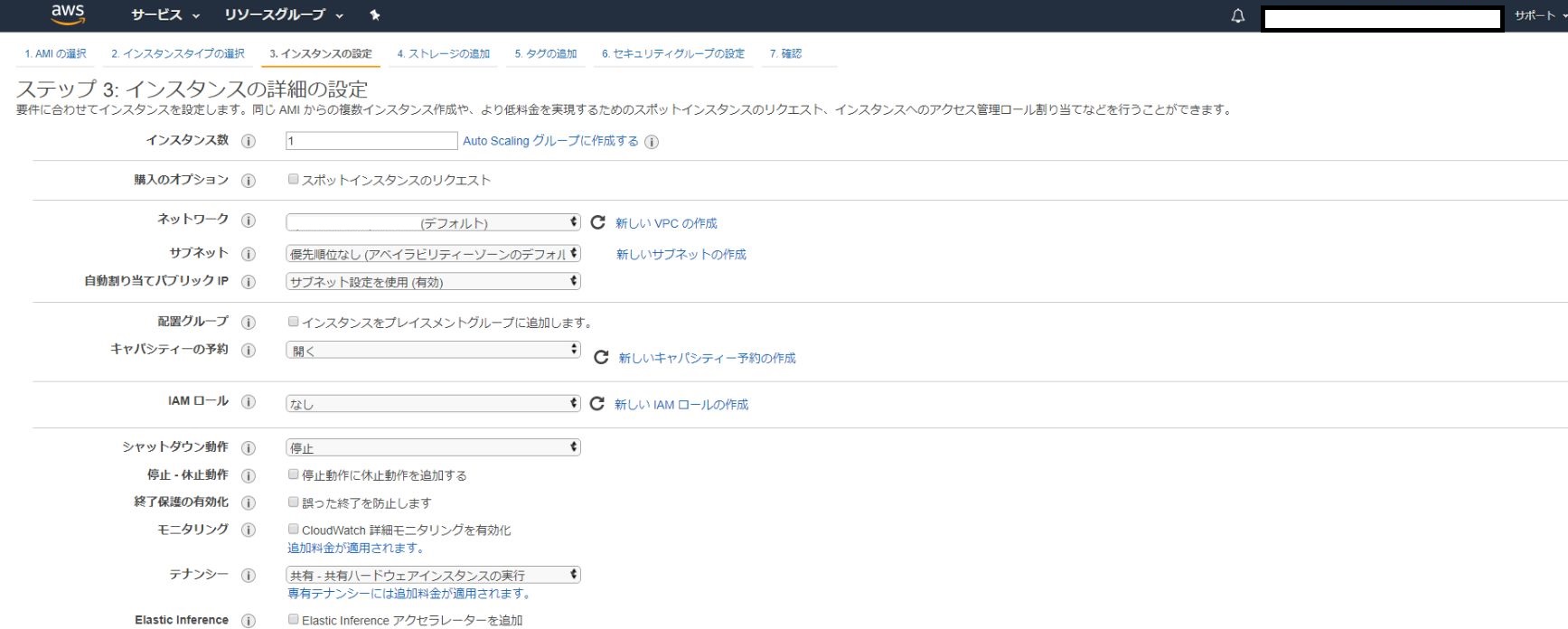

「インスタンスタイプ」を選択すると、以下の画面が出てきます。

ここでは説明を割愛しますが、VPCの選択、サブネット等の選択になります。

各々の設定が完了したら、右下の次のステップのボタンを押して、進んでください。

ここではあくまでセキュアな設定に特化して説明します。

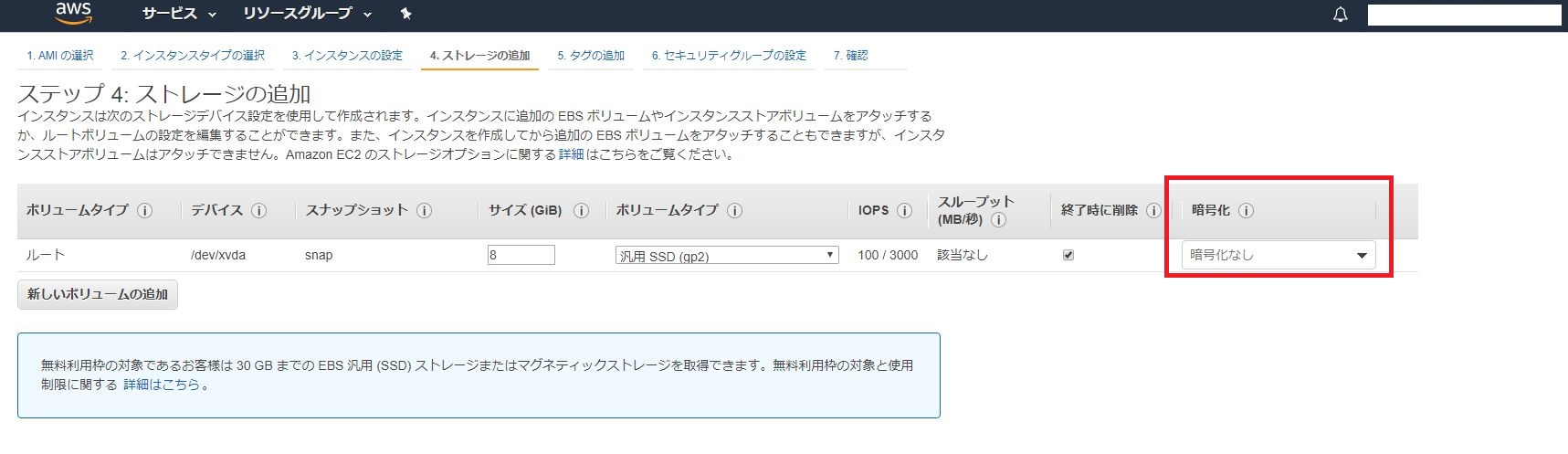

「インスタンスの詳細」の次のステップにて以下の画面が出てきます。

EC2にアタッチするストレージを選択します。

ここではEBSのボリュームの種類のひとつであるボリュームタイプ「汎用SSD(gp2)」を選択しています。

重要なのは一番右の暗号化の箇所です。

暗号化なしとなっている箇所を押します。

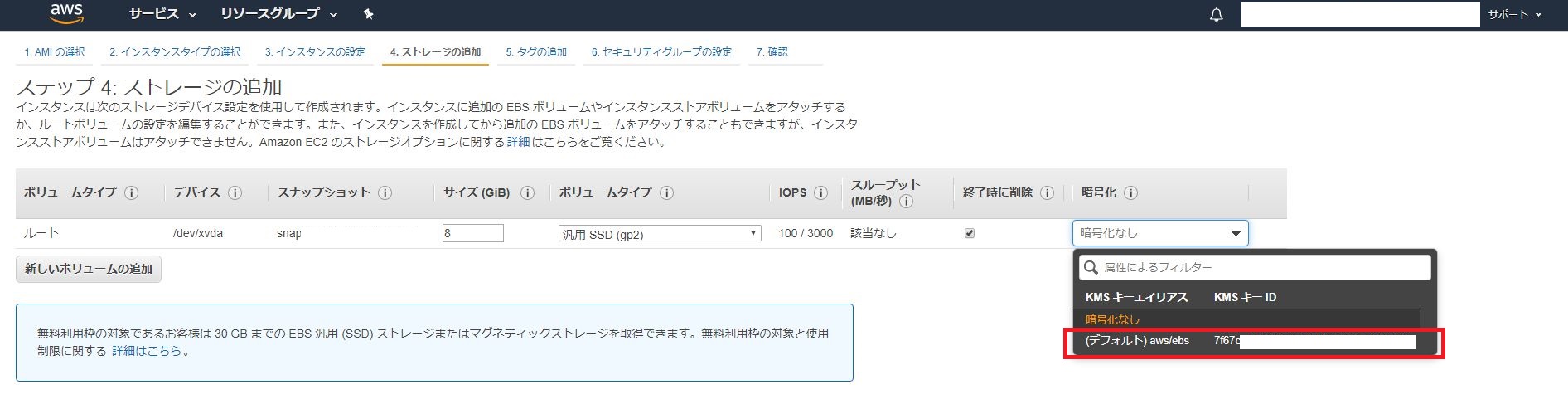

暗号化なしを押すと、以下のように小ウィンドウが表示されます。

ここでKMSを作成しておくと、作成したKMSが表示されますので、作成しておいた該当のKMSを選択してください。

選択したら、次のステップへ行ってください。

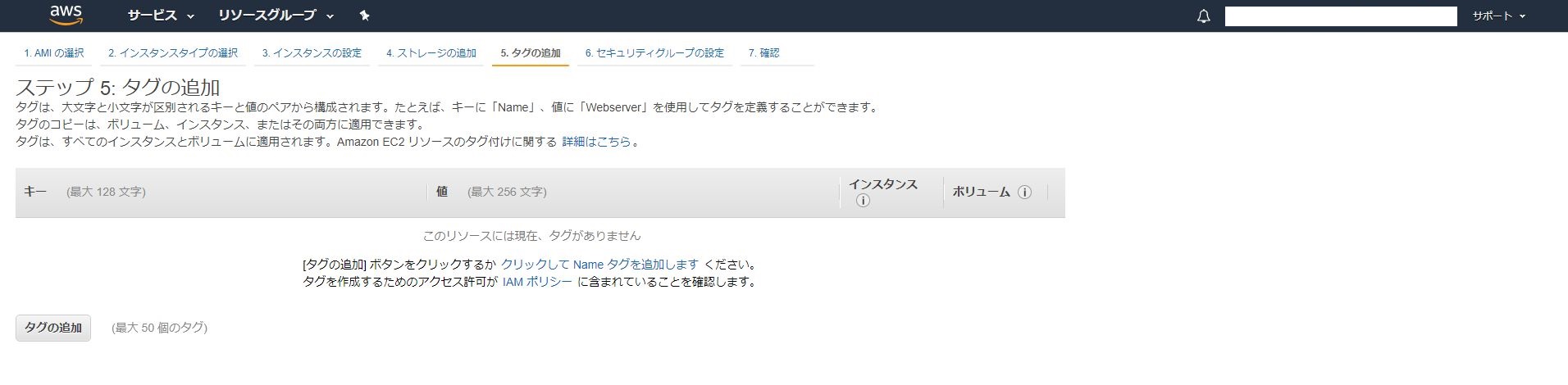

ストレージの暗号化設定が完了すると、以下の画面が出ててきます。

ここでは説明を割愛しますが、リソースに対するタグの選択になります。

設定が完了したら、右下の次のステップのボタンを押して、進んでください。

※タグを作成しておくと、コスト管理等の時に、何のために作ったリソースが、どれだけ使われているか表示する際に便利になります。(タグを設定しておくと、コスト等の確認際に、必要なリソースのみ表示したりすることが可能になります。)

タグの設定の次は、セキュリティグループの設定画面になります。

必要なセキュリティグループの設定を行ったら、右下の「確認と作成」を押してください。

※セキュリティグループは、ステートフルなセキュリティの設定になり、デフォルトは全ての通信を拒否しているので、許可する通信のみを設定するものになります。

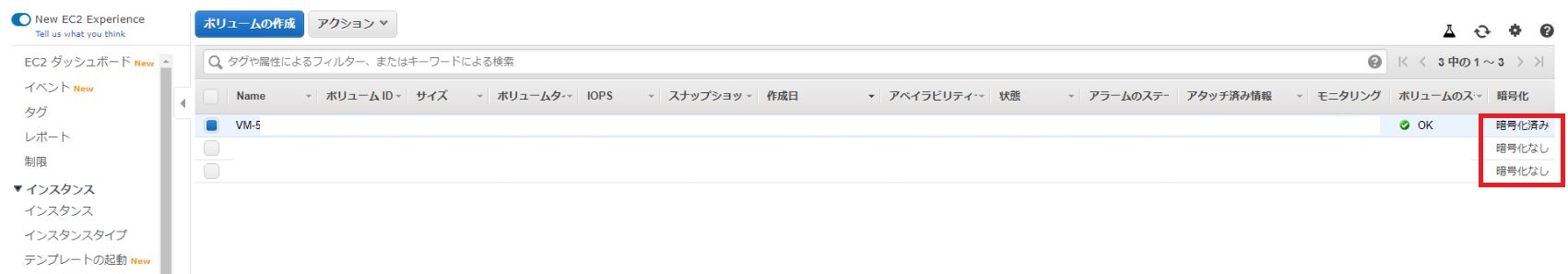

「確認と作成」を終えて、「EC2ダッシュボード」の画面を見ます。

作成したEC2が表示されますが、右の欄に暗号化の欄が見えます。

KMSによるEBSの暗号化がうまくいっていると「暗号化済み」と表示されています。

まとめ

いかがでしたでしょうか。

途中の設定がめんどくさいですが、手順を追ったEC2の作成でEBSを暗号化できました。

・EBSの暗号化をするには、まずKMSの作成が必要

・作成しておいたKMSでEBSを暗号化する

・EBSを暗号化しておくことで、万が一の情報漏洩時も安全となる

コメント