・オンプレミスのシステムとAWSをVPNで接続するには、どうしたらいいのかな?

・AWSでセキュアなVPN(IPSec)接続ができると、便利なんだけどなぁ

今回は、オンプレミスのシステム(以下、オンプレシステム)や自宅の環境とAWSをVPN(IPSec)でつなげたいって悩んでいる人向けにVPN設定方法を紹介します。

オンプレとAWSをVPN【IPSec】で接続する方法

オンプレシステムとAWSの接続でVPNを張って、通信を暗号化して、セキュリティ対策を行う設定を紹介します。

AWSのSite to Sito VPN【IPSec】設定

VPN【IPSec】接続に関する設定には、以下の3つの設定が必要です。

① カスタマーゲートウェイの作成

② 仮想プライベートゲートウェイの作成

③ サイト間のVPN接続(Site to Site VPN)の作成

カスタマーゲートウェイの作成

それでは、まずカスタマーゲートウェイの作成からです。

サービスを押し、「ネットワーキングとコンテンツ配信」の「VPC」を押します。

以下の画面が出るので、左の欄の「カスタマーゲートウェイ」を押します。

以下の画面が出るので、「カスタマーゲートウェイの作成」を押します。

以下の画面が出るんで、名前の入力、ルーティングの選択、IPアドレスの入力をします。

・名前「cs-gw」

・ルーティング「動的」 ←動的の場合BGPの設定になります。

– BGP ASN「65001」 ←オンプレシステムのBGPのAS番号を入力します。

・IPアドレス「153.50.60.24」←オンプレシステムの固定グルーバルIPを入力します。

・Carticate ARN ←デジタル証明書を使ってVPNを張る場合は事前に証明書の作成が必要です。(省略します)

・Device ←何のDeviceと接続するのかを入力します。(省略します)

入力を終えたら、「カスタマーゲートウェイの作成」を押します。

以下の画面が出て、カスタマーゲートウェイの作成が完了します。

「閉じる」を押します。

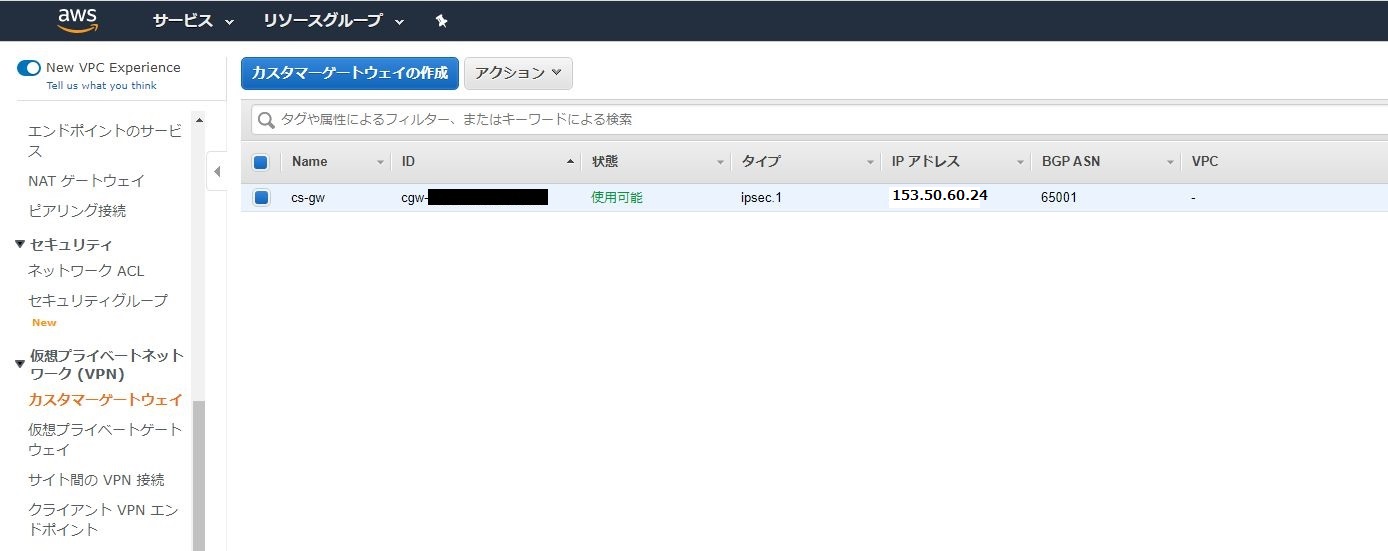

以下のようにcgwで始まるカスタマーゲートウェイが作成されました。

仮想プライベートゲートウェイの作成

次に左の欄の「仮想プライベートゲートウェイ」を押し、以下の画面の「仮想プライベートゲートウェイの作成」を押します。

以下の画面が出るので、名前タグを入力し、ASNを選択します。

・名前タグ「vgw-test1」

※画像からtestの部分消してしまいました・・・

・ASN「AmazonのデフォルトASN」 ←Amazon側でAS番号を払い出してもらいます。

※指定したい場合は、カスタムASNを選択します。

入力を終えたら、「仮想プライベートゲートウェイの作成」を押します。

以下の画面が出て、仮想プライベートゲートウェイの作成が完了します。

「閉じる」を押します。

以下のようにvgwで始まる仮想プライベートゲートウェイが作成されました。

サイト間のVPN接続(Site to Site VPN)の設定

次に左の欄のサイト間のVPN接続を押し、「VPN接続の作成」を押します。

以下の画面が出るので、名前タグの入力、Target Gateway Type、仮想プライベートゲートウェイ、カスタマーゲートウェイ、Customer Gateway ID、ルーティングオプションを選択します。

・名前タグ「vpn-test1」

・Target Gateway Type「Virtual Private Gateway」を選択します。

※Transit Gatewayを選択する場合は、複数拠点接続を行うハブの役割の設定です。

・カスタマーゲートウェイ「既存」を選択します。

・Customer Gateway ID「cgw-xxxxx」 ←先ほど作成したカスタマーゲートウェイの選択をします。

・ルーティングオプション「動的(BGPが必要)」を選択します。

※トンネルオプションでは、自分で決めたトンネル IPアドレスや事前共有キーを使いたい場合は入力します。(省略します。)

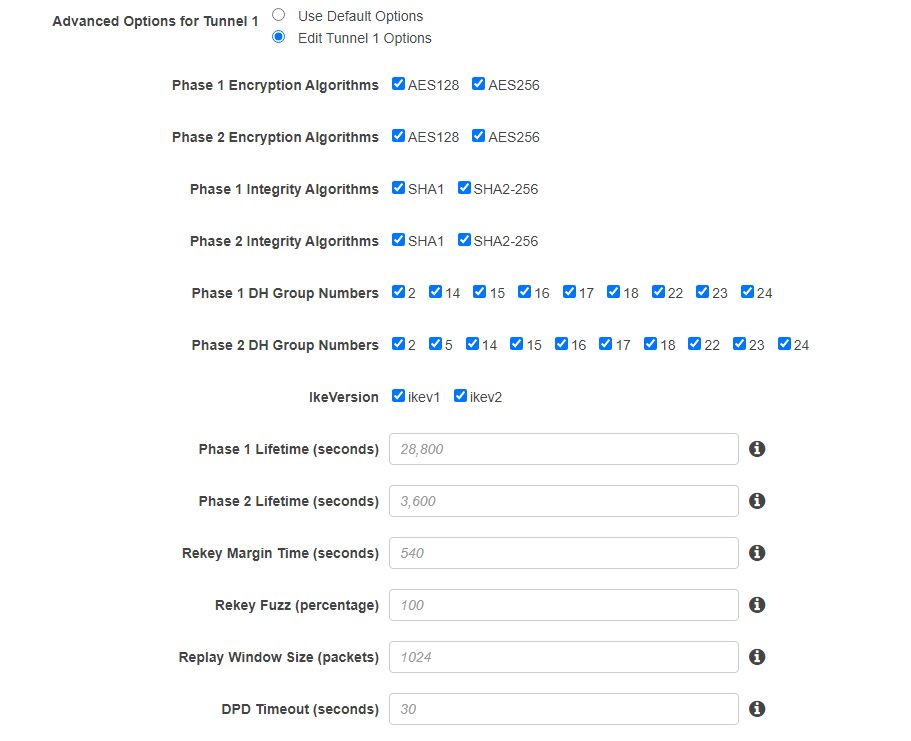

Advanced Options for TunnelにてEdit Tunnel Optionを選択すると、自分で暗号化アルゴリズム等を柔軟に決めることができます。(省略します。)

必要な設定が行ったら、2つ上の画面で掲載している右下の「VPN接続の作成」を押します。

以下の画面が出て、VPN接続の作成が完了します。

「閉じる」を押します。

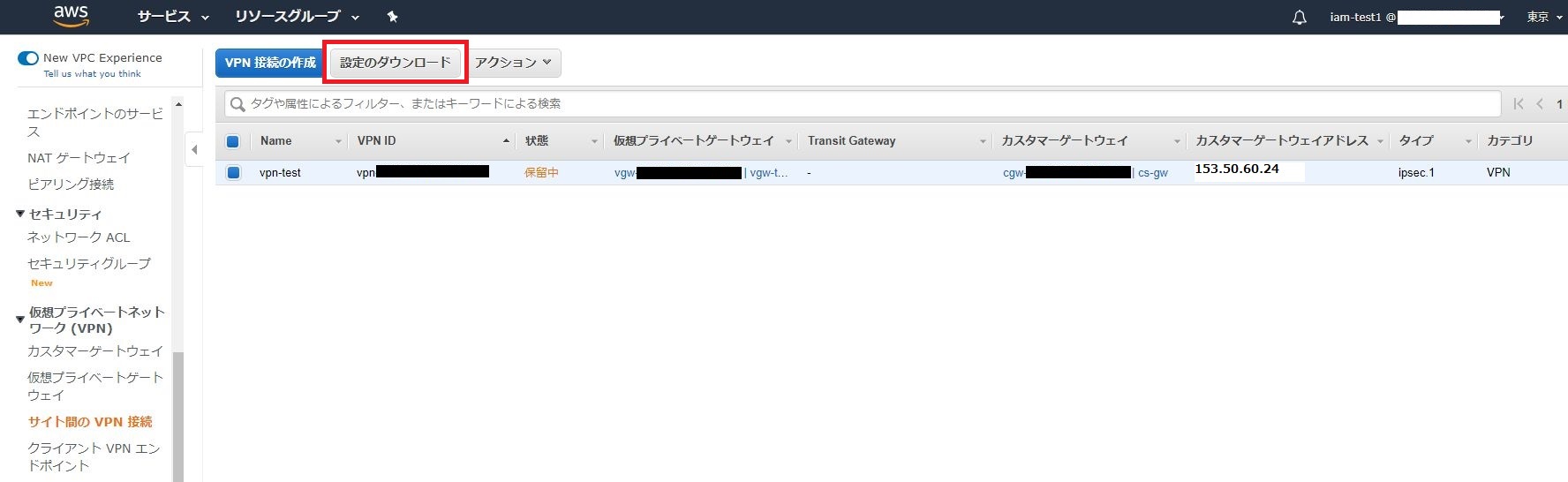

以下の画面が出ます。

これで、AWS側のVPN設定が完了します。

今度はオンプレ側にAWSとVPNを張るための設定を行うため、「設定のダウンロード」を押します。

以下の画面が出ます。

今回はCiscoルータで設定するためのConfigをダウンロードします。

以下のように各種ベンダー、プラットフォーム、ソフトウェアが選択できます。

ベンダー「Cisco」を選択し、プラットフォームはISR Series routersを選択します。

ソフトウェアも「12.4+」を選択します。12.4以降のVerisonのIOSという意味です。

ダウンロードが完了するとテキストファイルで、以下のようにConfigがダウンロードできます。

! のところはコメントです。

それ以外のところをコピーして、お持ちのCiscoルータに設定を流し込みます。

! Amazon Web Services

! Virtual Private Cloud

! AWS utilizes unique identifiers to manipulate the configuration of

! a VPN Connection. Each VPN Connection is assigned an identifier and is

! associated with two other identifiers, namely the

! Customer Gateway Identifier and Virtual Private Gateway Identifier.

!

! Your VPN Connection ID : vpn-12345

! Your Virtual Private Gateway ID : vgw-12345

! Your Customer Gateway ID : cgw-12345

!

!

! This configuration consists of two tunnels. Both tunnels must be

! configured on your Customer Gateway.

!

! --------------------------------------------------------------------------------

! IPSec Tunnel #1

! --------------------------------------------------------------------------------

! #1: Internet Key Exchange (IKE) Configuration

!

! A policy is established for the supported ISAKMP encryption,

! authentication, Diffie-Hellman, lifetime, and key parameters.

! Please note, these sample configurations are for the minimum requirement of AES128, SHA1, and DH Group 2.

! Category "VPN" connections in the GovCloud region have a minimum requirement of AES128, SHA2, and DH Group 14.

! You will need to modify these sample configuration files to take advantage of AES256, SHA256, or other DH groups like 2, 14-18, 22, 23, and 24.

! NOTE: If you customized tunnel options when creating or modifying your VPN connection, you may need to modify these sample configurations to match the custom settings for your tunnels.

!

! Higher parameters are only available for VPNs of category "VPN," and not for "VPN-Classic".

! The address of the external interface for your customer gateway must be a static address.

! Your customer gateway may reside behind a device performing network address translation (NAT).

! To ensure that NAT traversal (NAT-T) can function, you must adjust your firewall !rules to unblock UDP port 4500. If not behind NAT, we recommend disabling NAT-T.

!

! Note that there are a global list of ISAKMP policies, each identified by

! sequence number. This policy is defined as #200, which may conflict with

! an existing policy using the same number. If so, we recommend changing

! the sequence number to avoid conflicts.

!

crypto isakmp policy 200

encryption aes 128

authentication pre-share

group 2

lifetime 28800

hash sha

exit

! The ISAKMP keyring stores the Pre Shared Key used to authenticate the

! tunnel endpoints.

!

crypto keyring keyring-vpn-12345-0

local-address 153.50.20.24

pre-shared-key address 13.113.91.95 key AAAAA_AAAAA_AAAAA

exit

! An ISAKMP profile is used to associate the keyring with the particular

! endpoint.

!

crypto isakmp profile isakmp-vpn-12345-0

local-address 153.50.60.24

match identity address 13.113.91.95

keyring keyring-vpn-12345-0

exit

! #2: IPSec Configuration

!

! The IPSec transform set defines the encryption, authentication, and IPSec

! mode parameters.

! Category "VPN" connections in the GovCloud region have a minimum requirement of AES128, SHA2, and DH Group 14.

! Please note, you may use these additionally supported IPSec parameters for encryption like AES256 and other DH groups like 2, 5, 14-18, 22, 23, and 24.

! NOTE: If you customized tunnel options when creating or modifying your VPN connection, you may need to modify these sample configurations to match the custom settings for your tunnels.

!

! Higher parameters are only available for VPNs of category "VPN," and not for "VPN-Classic".

!

crypto ipsec transform-set ipsec-prop-vpn-12345-0 esp-aes 128 esp-sha-hmac

mode tunnel

exit

! The IPSec profile references the IPSec transform set and further defines

! the Diffie-Hellman group and security association lifetime.

!

crypto ipsec profile ipsec-vpn-12345-0

set pfs group2

set security-association lifetime seconds 3600

set transform-set ipsec-prop-vpn-12345-0

exit

! Additional parameters of the IPSec configuration are set here. Note that

! these parameters are global and therefore impact other IPSec

! associations.

! This option instructs the router to clear the "Don't Fragment"

! bit from packets that carry this bit and yet must be fragmented, enabling

! them to be fragmented.

!

crypto ipsec df-bit clear

! This option enables IPSec Dead Peer Detection, which causes periodic

! messages to be sent to ensure a Security Association remains operational.

!

crypto isakmp keepalive 10 10 on-demand

! This configures the gateway's window for accepting out of order

! IPSec packets. A larger window can be helpful if too many packets

! are dropped due to reordering while in transit between gateways.

!

crypto ipsec security-association replay window-size 128

! This option instructs the router to fragment the unencrypted packets

! (prior to encryption).

!

crypto ipsec fragmentation before-encryption

! --------------------------------------------------------------------------------

! #3: Tunnel Interface Configuration

!

! A tunnel interface is configured to be the logical interface associated

! with the tunnel. All traffic routed to the tunnel interface will be

! encrypted and transmitted to the VPC. Similarly, traffic from the VPC

! will be logically received on this interface.

!

! Association with the IPSec security association is done through the

! "tunnel protection" command.

!

! The address of the interface is configured with the setup for your

! Customer Gateway. If the address changes, the Customer Gateway and VPN

! Connection must be recreated with Amazon VPC.

!

interface Tunnel1

ip address 169.254.61.114 255.255.255.252

ip virtual-reassembly

tunnel source 153.50.60.24

tunnel destination 13.113.91.95

tunnel mode ipsec ipv4

tunnel protection ipsec profile ipsec-vpn-12345-0

! This option causes the router to reduce the Maximum Segment Size of

! TCP packets to prevent packet fragmentation.

ip tcp adjust-mss 1379

no shutdown

exit

! --------------------------------------------------------------------------------

! #4: Border Gateway Protocol (BGP) Configuration

!

! BGP is used within the tunnel to exchange prefixes between the

! Virtual Private Gateway and your Customer Gateway. The Virtual Private Gateway

! will announce the prefix corresponding to your VPC.

!

! Your Customer Gateway may announce a default route (0.0.0.0/0),

! which can be done with the 'network' and 'default-originate' statements.

!

! The BGP timers are adjusted to provide more rapid detection of outages.

!

! The local BGP Autonomous System Number (ASN) (65001) is configured

! as part of your Customer Gateway. If the ASN must be changed, the

! Customer Gateway and VPN Connection will need to be recreated with AWS.

!

router bgp 65001

neighbor 169.254.61.113 remote-as 64512

neighbor 169.254.61.113 activate

neighbor 169.254.61.113 timers 10 30 30

address-family ipv4 unicast

neighbor 169.254.61.113 remote-as 64512

neighbor 169.254.61.113 timers 10 30 30

neighbor 169.254.61.113 default-originate

neighbor 169.254.61.113 activate

neighbor 169.254.61.113 soft-reconfiguration inbound

! To advertise additional prefixes to Amazon VPC, copy the 'network' statement

! and identify the prefix you wish to advertise. Make sure the prefix is present

! in the routing table of the device with a valid next-hop.

network 0.0.0.0

exit

exit

!

! --------------------------------------------------------------------------------

! IPSec Tunnel #2

! --------------------------------------------------------------------------------

! #1: Internet Key Exchange (IKE) Configuration

!

! A policy is established for the supported ISAKMP encryption,

! authentication, Diffie-Hellman, lifetime, and key parameters.

! Please note, these sample configurations are for the minimum requirement of AES128, SHA1, and DH Group 2.

! Category "VPN" connections in the GovCloud region have a minimum requirement of AES128, SHA2, and DH Group 14.

! You will need to modify these sample configuration files to take advantage of AES256, SHA256, or other DH groups like 2, 14-18, 22, 23, and 24.

! NOTE: If you customized tunnel options when creating or modifying your VPN connection, you may need to modify these sample configurations to match the custom settings for your tunnels.

!

! Higher parameters are only available for VPNs of category "VPN," and not for "VPN-Classic".

! The address of the external interface for your customer gateway must be a static address.

! Your customer gateway may reside behind a device performing network address translation (NAT).

! To ensure that NAT traversal (NAT-T) can function, you must adjust your firewall !rules to unblock UDP port 4500. If not behind NAT, we recommend disabling NAT-T.

!

! Note that there are a global list of ISAKMP policies, each identified by

! sequence number. This policy is defined as #201, which may conflict with

! an existing policy using the same number. If so, we recommend changing

! the sequence number to avoid conflicts.

!

crypto isakmp policy 201

encryption aes 128

authentication pre-share

group 2

lifetime 28800

hash sha

exit

! The ISAKMP keyring stores the Pre Shared Key used to authenticate the

! tunnel endpoints.

!

crypto keyring keyring-vpn-12345-1

local-address 153.50.60.24

pre-shared-key address 13.115.238.114 key BBBBBBBBBBBBBBBBBBBBBBBB

exit

! An ISAKMP profile is used to associate the keyring with the particular

! endpoint.

!

crypto isakmp profile isakmp-vpn-12345-1

local-address 153.50.60.24

match identity address 13.115.238.114

keyring keyring-vpn-12345-1

exit

! #2: IPSec Configuration

!

! The IPSec transform set defines the encryption, authentication, and IPSec

! mode parameters.

! Category "VPN" connections in the GovCloud region have a minimum requirement of AES128, SHA2, and DH Group 14.

! Please note, you may use these additionally supported IPSec parameters for encryption like AES256 and other DH groups like 2, 5, 14-18, 22, 23, and 24.

! NOTE: If you customized tunnel options when creating or modifying your VPN connection, you may need to modify these sample configurations to match the custom settings for your tunnels.

!

! Higher parameters are only available for VPNs of category "VPN," and not for "VPN-Classic".

!

crypto ipsec transform-set ipsec-prop-vpn-12345-1 esp-aes 128 esp-sha-hmac

mode tunnel

exit

! The IPSec profile references the IPSec transform set and further defines

! the Diffie-Hellman group and security association lifetime.

!

crypto ipsec profile ipsec-vpn-12345-1

set pfs group2

set security-association lifetime seconds 3600

set transform-set ipsec-prop-vpn-12345-1

exit

! Additional parameters of the IPSec configuration are set here. Note that

! these parameters are global and therefore impact other IPSec

! associations.

! This option instructs the router to clear the "Don't Fragment"

! bit from packets that carry this bit and yet must be fragmented, enabling

! them to be fragmented.

!

crypto ipsec df-bit clear

! This option enables IPSec Dead Peer Detection, which causes periodic

! messages to be sent to ensure a Security Association remains operational.

!

crypto isakmp keepalive 10 10 on-demand

! This configures the gateway's window for accepting out of order

! IPSec packets. A larger window can be helpful if too many packets

! are dropped due to reordering while in transit between gateways.

!

crypto ipsec security-association replay window-size 128

! This option instructs the router to fragment the unencrypted packets

! (prior to encryption).

!

crypto ipsec fragmentation before-encryption

! --------------------------------------------------------------------------------

! #3: Tunnel Interface Configuration

!

! A tunnel interface is configured to be the logical interface associated

! with the tunnel. All traffic routed to the tunnel interface will be

! encrypted and transmitted to the VPC. Similarly, traffic from the VPC

! will be logically received on this interface.

!

! Association with the IPSec security association is done through the

! "tunnel protection" command.

!

! The address of the interface is configured with the setup for your

! Customer Gateway. If the address changes, the Customer Gateway and VPN

! Connection must be recreated with Amazon VPC.

!

interface Tunnel2

ip address 169.254.57.242 255.255.255.252

ip virtual-reassembly

tunnel source 153.50.60.24

tunnel destination 13.115.238.114

tunnel mode ipsec ipv4

tunnel protection ipsec profile ipsec-vpn-12345-1

! This option causes the router to reduce the Maximum Segment Size of

! TCP packets to prevent packet fragmentation.

ip tcp adjust-mss 1379

no shutdown

exit

! --------------------------------------------------------------------------------

! #4: Border Gateway Protocol (BGP) Configuration

!

! BGP is used within the tunnel to exchange prefixes between the

! Virtual Private Gateway and your Customer Gateway. The Virtual Private Gateway

! will announce the prefix corresponding to your VPC.

!

! Your Customer Gateway may announce a default route (0.0.0.0/0),

! which can be done with the 'network' and 'default-originate' statements.

!

! The BGP timers are adjusted to provide more rapid detection of outages.

!

! The local BGP Autonomous System Number (ASN) (65001) is configured

! as part of your Customer Gateway. If the ASN must be changed, the

! Customer Gateway and VPN Connection will need to be recreated with AWS.

!

router bgp 65001

neighbor 169.254.57.241 remote-as 64512

neighbor 169.254.57.241 activate

neighbor 169.254.57.241 timers 10 30 30

address-family ipv4 unicast

neighbor 169.254.57.241 remote-as 64512

neighbor 169.254.57.241 timers 10 30 30

neighbor 169.254.57.241 default-originate

neighbor 169.254.57.241 activate

neighbor 169.254.57.241 soft-reconfiguration inbound

! To advertise additional prefixes to Amazon VPC, copy the 'network' statement

! and identify the prefix you wish to advertise. Make sure the prefix is present

! in the routing table of the device with a valid next-hop.

network 0.0.0.0

exit

exit

!

! Additional Notes and Questions

! - Amazon Virtual Private Cloud Getting Started Guide:

! http://docs.amazonwebservices.com/AmazonVPC/latest/GettingStartedGuide

! - Amazon Virtual Private Cloud Network Administrator Guide:

! http://docs.amazonwebservices.com/AmazonVPC/latest/NetworkAdminGuide

! - XSL Version: 2009-07-15-1119716

デフォルトのconfigだと、暗号化に関わる設定を見ると、セキュリティ強度が低いです。

暗号化アルゴリズムがAES-128、ハッシュアルゴリズムがSHA-1等になっているので、セキュリティ強度を上げる場合、configを書き換えておくことが必要です。

Config内の英語にも同様のことが記載されています。

この辺は適宜変更してください。

AWSのsite to Site VPN【IPSec】は、VPNを2本張る設定になっている

AWSのVPNの設定では、VPNを2本張るようになっています。

VPNは時々切れる場合があることを想定しているためです。

AWSのVPN接続が勝手に何度も切れるバグの発生

2016年3月頃の話ですが、Cisco891FJでAWSとVPN接続の設定をしたところ、

なぜかVPNが切断される事象が発生しました。

debug crypto isakampあたりで、ログを収集すると、AWS側から切断パケットがなぜか飛んでくるっていうバグでした。

AWSに問い合わせたら、1日ぐらいでバグを修正してくれましたが、自分の関わったテナントだけ仕様の古いVPNになっていたとかなんとか・・・。

VPNが勝手に切断されて困っている人はルータの設定だけでなく、AWS側のバグも気にしてみてください。

Cisco 891FJにConfigを流し込んだイメージ

以下に、先ほどのConfigをCisco891FJに流し込んだ際の設定を抜粋します。

冗長構成の片側を抜粋(ご参考までに)

default-originate、network 0.0.0.0、なんてもんは削除してるよ!

OCNから固定のグローバルIPアドレスを取得して、PPPoEの設定もしてます。

フレッツ回線なので、MTUとMSSの設定もパケットサイズに合わせて変更してます。

crypto keyring keyring-vpn-12345-0

local-address 153.50.60.24

pre-shared-key address 13.113.91.95 key AAAAA_AAAAA_AAAAA

crypto keyring keyring-vpn-12345-1

local-address 153.50.60.24

pre-shared-key address 13.115.238.114 key BBBBBBBBBBBBBBBBBBBBBBBB

!

crypto isakmp policy 200

encr aes

authentication pre-share

group 2

lifetime 28800

!

crypto isakmp policy 201

encr aes

authentication pre-share

group 2

lifetime 28800

crypto isakmp keepalive 10 10

crypto isakmp profile isakmp-vpn-12345-0

keyring keyring-vpn-12345-0

match identity address 13.113.91.95 255.255.255.255

local-address 153.50.60.24

crypto isakmp profile isakmp-vpn-12345-1

keyring keyring-vpn-12345-1

match identity address 13.115.238.114 255.255.255.255

local-address 153.50.60.24

!

crypto ipsec security-association replay disable

crypto ipsec security-association replay window-size 128

!

crypto ipsec transform-set ipsec-prop-vpn-12345-0 esp-aes esp-sha-hmac

mode tunnel

crypto ipsec transform-set ipsec-prop-vpn-12345-1 esp-aes esp-sha-hmac

mode tunnel

crypto ipsec df-bit clear

!

!

crypto ipsec profile ipsec-vpn-12345-0

set transform-set ipsec-prop-vpn-12345-0

set pfs group2

!

crypto ipsec profile ipsec-vpn-12345-1

set transform-set ipsec-prop-vpn-12345-1

set pfs group2

!

interface Loopback1

description To Global-IPaddress

ip address 153.50.60.24 255.255.255.255

!

interface Tunnel1

ip address 169.254.61.114 255.255.255.252

ip mtu 1354

ip virtual-reassembly in

ip tcp adjust-mss 1314

tunnel source 153.50.60.24

tunnel mode ipsec ipv4

tunnel destination 13.113.91.95

tunnel protection ipsec profile ipsec-vpn-12345-0

!

interface Tunnel2

ip address 169.254.57.242 255.255.255.252

ip mtu 1354

ip virtual-reassembly in

ip tcp adjust-mss 1314

tunnel source 153.50.60.24

tunnel mode ipsec ipv4

tunnel destination 13.115.238.114

tunnel protection ipsec profile ipsec-vpn-12345-1

!

interface GigabitEthernet8

description To InternetVPN-A

no ip address

duplex auto

speed auto

pppoe enable group global

pppoe-client dial-pool-number 1

no cdp enable

!

interface Dialer1

description To PPPoE-interface

ip unnumbered Loopback1

ip mtu 1454

encapsulation ppp

dialer pool 1

ppp autentication chap callin

ppp chap hostname OCN@bizf.ocn.ne.jp

ppp chap password 7 12345

no cdp enable

!

router bgp 65001

bgp log-neighbor-chandes

neighbor 169.254.61.113 remote-as 64512

neighbor 169.254.61.113 timer 10 30 30

neighbor 169.254.57.241 remote-as 64512

neighbor 169.254.57.241 timer 10 30 30

neighbor 172.20.108.1 remote-as 65001

neighbor 172.20.108.1 timer 5 15

!

address-family ipv4

network 172.20.105.0 mask 255.255.255.240

network 172.20.106.0 mask 255.255.255.240

network 172.20.107.0 mask 255.255.255.240

network 192.168.12.0 mask 255.255.255.240

network 192.168.100.0 mask 255.255.255.240

neighbor 169.254.61.113 activate

neighbor 169.254.61.113 soft-reconfiguration inbound

neighbor 169.254.61.113 route-map L-PSET-1 in

neighbor 169.254.61.113 route-map MEDSET-1 out

neighbor 169.254.57.241 activate

neighbor 169.254.57.241 soft-reconfiguration inbound

neighbor 169.254.57.241 route-map L-PSET-2 in

neighbor 169.254.57.241 route-map MEDSET-2 out

neighbor 172.20.108.1 activate

neighbor 172.20.108.1 next-hop-self

neighbor 172.20.108.1 soft-reconfiguration inbound

!

route-map MEDSET-2 permit 10

set metric 150

!

route-map MEDSET-1 permit 10

set metric 100

!

route-map L-PSET-2 permit 10

set local-preference 350

!

route-map L-PSET-1 permit 10

set local-preference 400

!

dialer-list 1 protocol ip permitまとめ

・オンプレシステムとAWS間をVPN【IPsec】するには3つの設定が必要

① カスタマーゲートウェイの作成

② 仮想プライベートゲートウェイの作成

③ サイト間のVPN接続(Site to Site VPN)の作成

・オンプレ側のBGPに関わるConfig設定では、default-originateの削除、networkは明示的に設定した方が良い

・ダウンロードしたConfigのデフォルト設定では、セキュリティ強度が低いので、セキュリティ強度を上げるためConfigの修正が必要

・AWSの仕様上、VPNを2本張ることになっている

オススメ参考書籍

AWSを初めて学ぶ人、操作する人は以下の書籍が、とっかかり(最初の第一歩)としてお勧めです。

① コンソール操作画面付きで、基礎知識と合わせて、丁寧に設定方法を解説

② AWSシステムを構築する上で基礎となる概念「VPC」、「AZ」、「パブリック/プライベートサブネット」、「ネットワークACL」、「セキュリティグループ」等の解説もある

③ パターン別の設計として、Wordpress(Webサーバ)、MySQL(DBサーバ)を使ったシステム構築等も解説している

初心者には非常に役に立つ解説本となっていますので、一番お勧めします。

以下の書籍もAWSシステムの基礎概念や様々なサービスを紹介しています。

資格取得に向けた問題も掲載されています。

AWSのことはあまり知らない & 資格も取りたいって人向けです。

コンソール操作画面が掲載されていないので、実際に設定する感覚も知りたい人は、上の本をお勧めです。

コメント